Tegenwoordig kunnen we niet meer om de cloud heen. Het biedt veel voordelen maar het brengt ook risico’s met zich mee. Microsoft doet er alles aan om het zo veilig mogelijk te maken, maar extra veiligheid is altijd beter. Gelukkig zijn er goede services in Azure beschikbaar om de veiligheid verder uit te breiden. In dit artikel lichten we vier services toe met hun voordelen.

Door: Christian Verhoeven

1. Multi-Factor Authentication

Het gebruik van alleen een wachtwoord lijkt steeds vaker verleden tijd. Steeds meer organisaties maken gebruik van Multi-Factor Authentication (MFA). Deze techniek vereist naast een wachtwoord nog een andere vorm van authenticatie. Hierdoor kan een onbevoegd persoon geen toegang krijgen tot het account wanneer het wachtwoord bijvoorbeeld op straat is beland. Er zijn veel producten op de markt die een Multi-Factor Authentication-oplossing aanbieden. Dit kan een SaaS-dienst zijn maar ook een IaaS-dienst. Microsoft biedt beide mogelijkheden aan met Azure MFA. Zo is MFA gratis te gebruiken voor alle accounts in Azure Active Directory. Wanneer er voor traditionele applicaties zoals een Remote Desktop Gateway MFA gewenst is, heeft Microsoft daar twee oplossingen voor:

- Multi-Factor Authentication Server

Deze oplossing vereist een Azure AD Premium, EMS of stand-alone MFA-licentie. Dit is een on-premises MFA-oplossing van Microsoft. Deze server biedt een webportaal aan waar gebruikers MFA kunnen instellen met de volgende methodes: SMS, bellen en notification app. Meer informatie kun je hier vinden.

- Multi-Factor Authentication NPS extension

Ook deze oplossing vereist een Azure AD Premium, EMS of stand-alone MFA licentie, het is een extensie voor de Network Policy Server (NPS). Wanneer deze extensie geïnstalleerd en geconfigureerd is op de NPS-server wordt er gebruikt gemaakt van de Azure Multi-Factor Authentication dienst. Meer informatie kun je hier vinden.

2. Conditional Access

De cloud-diensten van Microsoft zoals Office 365 en Azure zijn standaard wereldwijd bereikbaar. Kwaadwillenden zijn zich hier ook van bewust en proberen vaak misbruik te maken van deze diensten om ongeautoriseerd toegang te krijgen. Conditional Access kan toegang tot Microsoft Cloud-diensten en eigen diensten die middels de cloud ontsloten zijn beperken. Voor het gebruik van Conditional Access is een Azure AD Premium licentie nodig.

MFA afdwingen voor gebruikers

Middels een conditionele toegangsregel kan afgedwongen worden dat alle gebruikers of een selecte groep gebruikers MFA nodig heeft om in te loggen op een of meerdere Microsoft cloud-diensten. Denk hierbij bijvoorbeeld aan Office 365, Azure, Azure DevOps, Teams en Exchange Online. Door het afdwingen van MFA voor verschillende diensten wordt gevoelige informatie extra beveiligd tegen ongeautoriseerde toegang.

Alleen toegang voor hybrid AD joined apparaten

Het is mogelijk om voor specifieke besturingssystemen te vereisen dat ze hybrid AD joined moeten zijn. Dit betekent dat het apparaat toegevoegd is aan de traditionele Active Directory en zich daarna ook nog registreert in de Azure Active Directory. Deze apparaten zijn vertrouwd en worden beheerd door de organisatie. Alle cloud-diensten die aan deze regel toegevoegd zijn zullen dan alleen nog maar bereikbaar zijn vanuit deze apparaten.

Blokkeren van legacy communicatie

Apps zoals Outlook voor iOS en Android ondersteunen Modern Authentication. Dit betekent dat ze met MFA overweg kunnen. Oude mail clients, Exchange ActiveSync, IMAP, MAPI, POP, SMTP en andere legacy mail clients kunnen hier niet mee overweg. Dat betekent dat zonder MFA toegang verschaft wordt. Middels een conditionele toegangsregel is dit te blokkeren.

Alleen toegang vanuit vertrouwde IP-adressen

De term ‘loosely coupled’ wordt vaak gebruikt bij cloud-oplossingen. Het betekent 'zo min mogelijk afhankelijk zijn met een ander datacenter' (cloud of fysiek). Dit voorkomt afhankelijkheden en ongewenste downtime. Echter kunnen er voor bepaalde diensten wensen, of zelfs eisen zijn, dat deze alleen benaderd mogen worden vanaf vertrouwde locaties. In dit geval kan een conditionele toegangsregel uitkomst bieden door alleen toegang te verschaffen vanuit vertrouwde locaties. Ook het omgekeerde is mogelijk: bepaalde IP-reeksen of landen blokkeren.

3. Privileged Identity Management

Beheerders hebben vaak hoge rechten nodig om hun taken uit te voeren. Het wordt alleen afgeraden om hoge rechten permanent toe te kennen aan een account. Dit principe wordt het ‘least privilege administrative model’ genoemd. Meer informatie kun je hier vinden. Om dit in de Microsoft Cloud toe te passen voor de administrative roles is Privileged Identity Management (PIM) geïntroduceerd. Voor het gebruik van deze dienst is een Azure AD Premium licentie nodig.

Met PIM kunnen alle built-in administrative roles van Azure en Office 365 beheerd worden. Deze rollen kunnen toegewezen worden aan accounts die deze rollen vervolgens kunnen activeren voor een bepaalde periode. De periodes dat deze rollen actief zijn kan per rol bepaald worden door de beheerders. Het is ook mogelijk om een rol permanent actief te zetten. Dit kan bijvoorbeeld toegepast worden op functionele accounts waar nooit door een gebruiker op ingelogd wordt, maar die wel voor automatiseringsdoeleinden gebruikt worden.

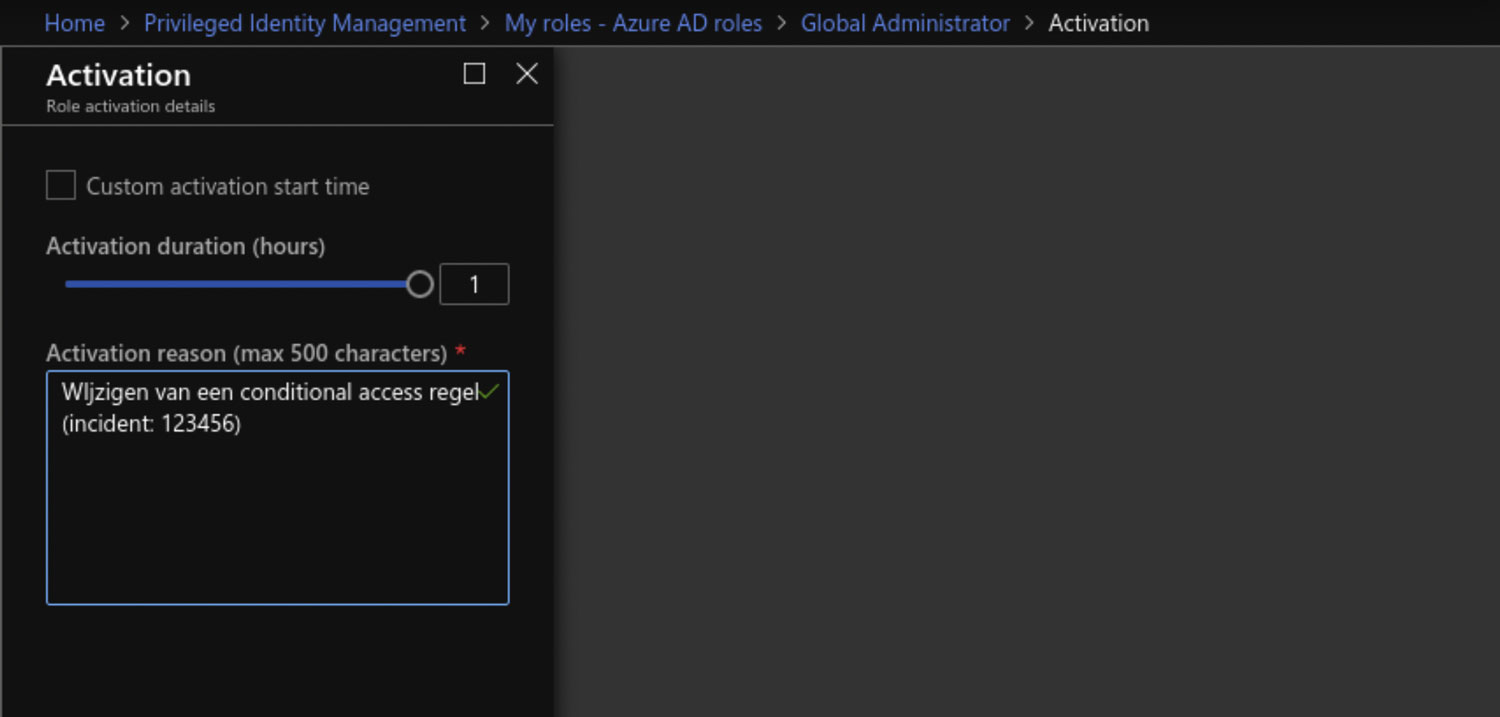

Ook kan per rol een notificatie verstuurd worden wanneer een rol geactiveerd wordt en is het mogelijk om incident/request-nummer te vereisen bij het activeren van een rol. En het is zelfs mogelijk om per rol eerst een goedkeuring te krijgen van opgegeven personen. Daarnaast is het mogelijk MFA te vereisen bij het activeren van een rol.

Toepassen van het least privilege administrative model voegt een extra beveiligingslaag toe aan het Microsoft Cloud platform. Zelfs als een account per ongeluk ingelogd blijft zal, wanneer de tijden niet te ruim staan, het account minimale schade kunnen veroorzaken door het ontbreken van de hoge rechten.

4. Password Protection

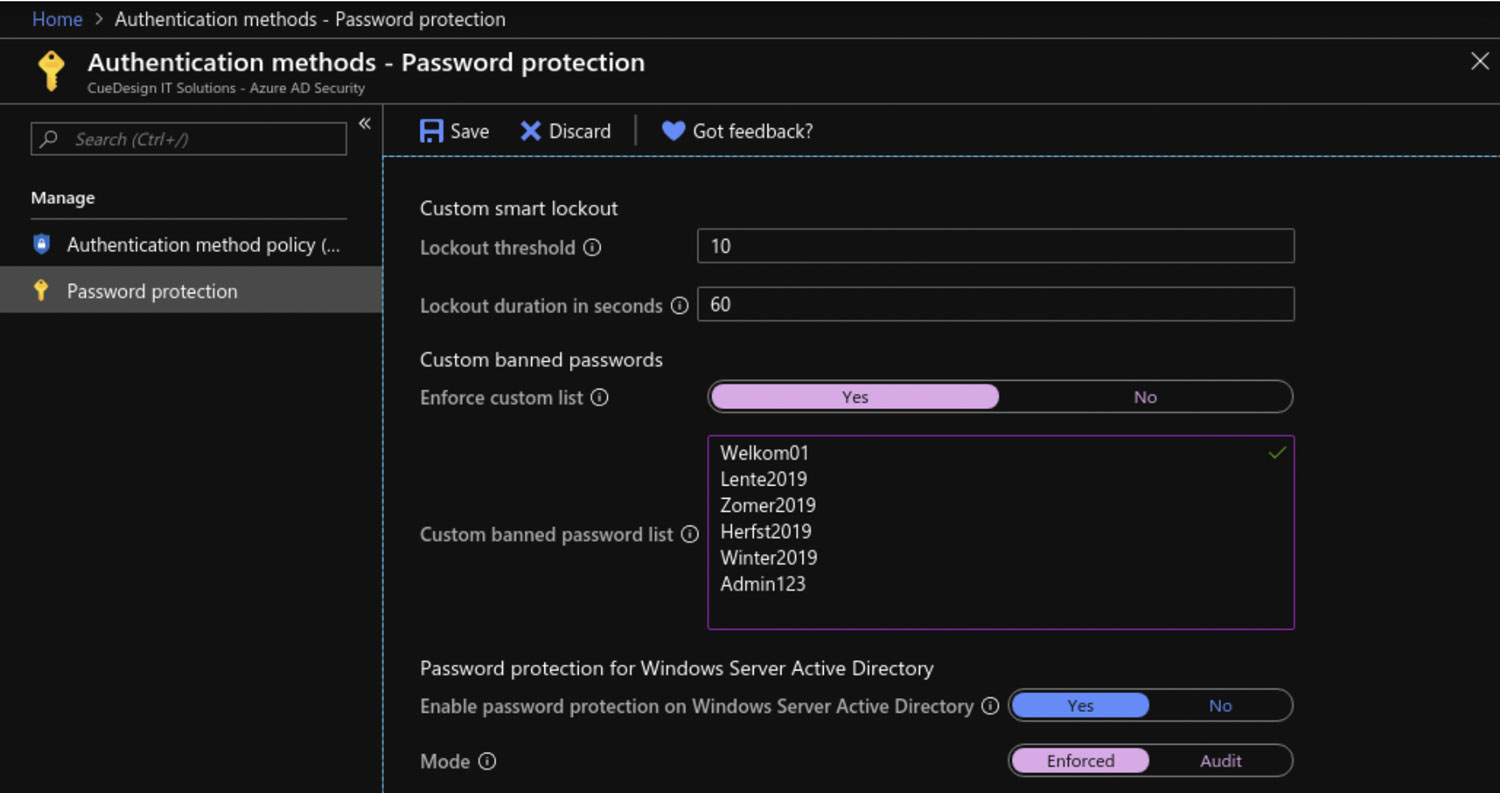

Om wachtwoorden in Azure wat veiliger te maken is Password Protection geïntroduceerd. Middels deze oplossing kan een custom lockout ingesteld worden. De lockout threshold (aantal login pogingen) en de lockout duur (in seconden) kan hier bepaald worden. Ook is het mogelijk een eigen wachtwoordenlijst te maken met wachtwoorden die niet toegestaan zijn. Dit kan handig zijn voor typische termen, producten of diensten voor de betreffende organisatie die makkelijk te raden zijn. Voor het gebruik van deze dienst is een Azure AD Premium licentie nodig.

Het is zelfs mogelijk om deze bescherming door te voeren naar de traditionele Active Directory waar dan dezelfde wachtwoordenlijst gebruikt wordt. Hiervoor moet een agent geïnstalleerd worden op een server. Dit mag een domain controller zijn, alleen kan dit beveiligingsrisico’s met zich meebrengen omdat internettoegang vereist is. Meer informatie kun je hier vinden.

Het is een mooie oplossing om een zelfgemaakte wachtwoordenlijst te gebruiken voor niet toegestane wachtwoorden in zowel Azure als traditionele Active Directory. Er wordt door Microsoft zelf een algoritme toegepast die kijkt naar karaktervervanging (zoals een 0 voor o). De wachtwoordenlijst mag niet langer zijn dan 1.000 woorden en is niet hoofdletter gevoelig.

5. Passwordless sign-in (preview)

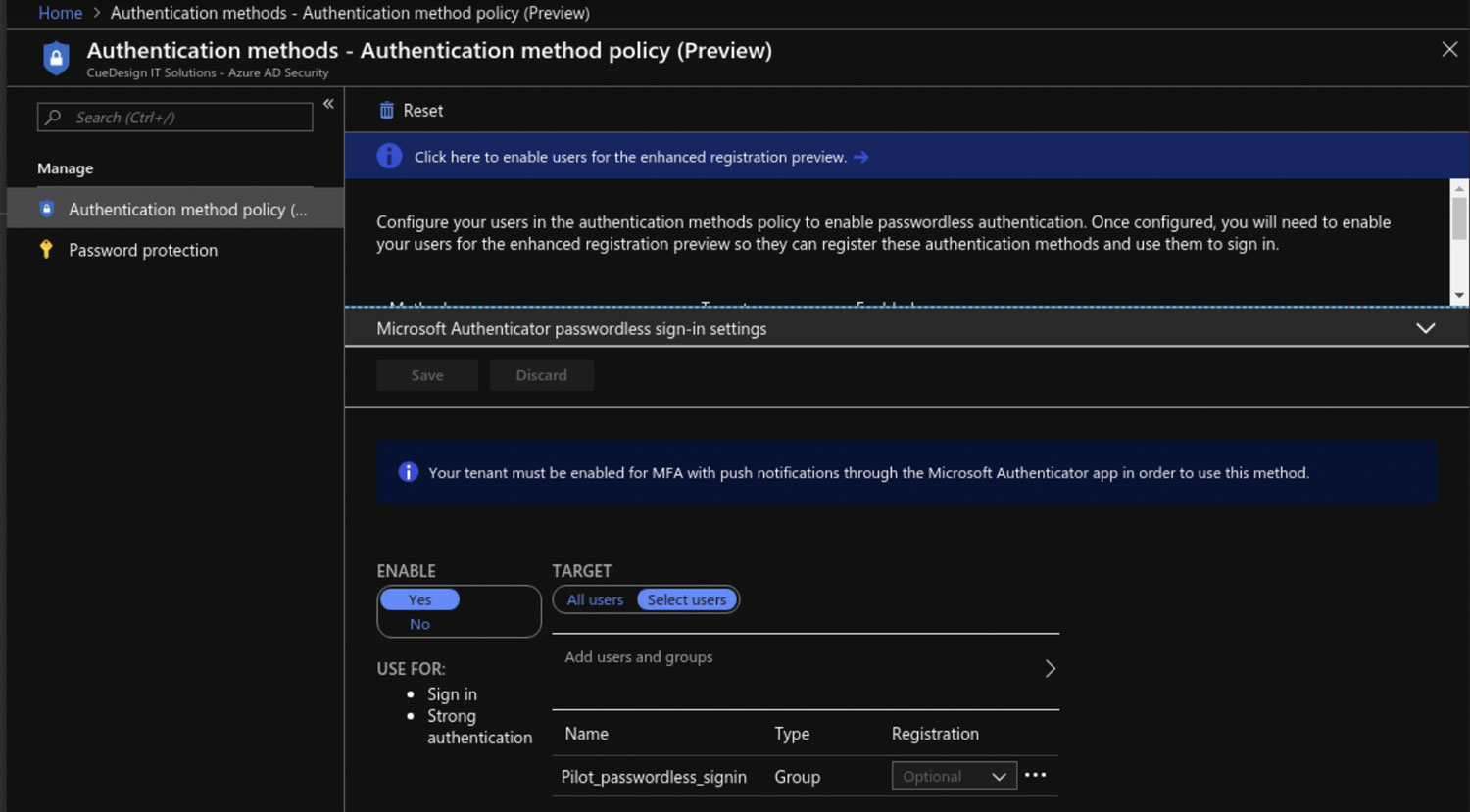

Microsoft heeft een een public preview vrijgegeven voor passwordless sign-in. Wanneer dit geconfigureerd wordt hoeft een account geen gebruikersnaam en wachtwoord meer in te vullen maar wordt het via de telefoon gedaan. Omdat dit een preview is zijn de kosten nog niet bekend. Naar verwachting zal hier ook een Azure AD Premium licentie voor nodig zijn.

De telefoon moet gezichtsherkenning, vingerafdrukherkenning of een PIN-code ondersteunen en minimaal iOS 8 of Android 6.0 als besturingssysteem hebben. Wanneer Passwordless sign-in is geconfigureerd in Azure moet in de Authenticator App “Aanmelding via telefoon inschakelen” voor het betreffende account uitgevoerd worden. De laatste eis is dat de telefoon geregistreerd wordt in Azure Active Directory. Ook kan het toestel maar voor één account ingesteld worden. Bekijk hieronder hoe dit werkt.

Inloggen via het Azure-portaal

Verzoek om het juiste cijfer te selecteren in de Authenticator App

Het authenticatie proces op de telefoon

Na een succesvolle gezichtsherkenning wordt je doorgestuurd naar het Azure portaal ingelogd en wel, zonder dat daar een wachtwoord aan te pas is gekomen!

Meer weten over het veiliger maken Azure Active Directory?

Wil je weten hoe toegang tot Azure Active Directory voor jou organisatie veiliger kan? Neem contact met ons op, zodat we samen kunnen kijken naar een veiligere omgeving!